阿里云权限申请

当使用 CloudDM 对阿里云云数据库、消息或者大数据产品进行数据操作和管理时,CloudDM 会使用用户提供的阿里云子账号的 AccessKey 和 SecretKey 进行必要的资源信息访问。本文档简要介绍如何创建子账号(可选)并授权必要的权限。

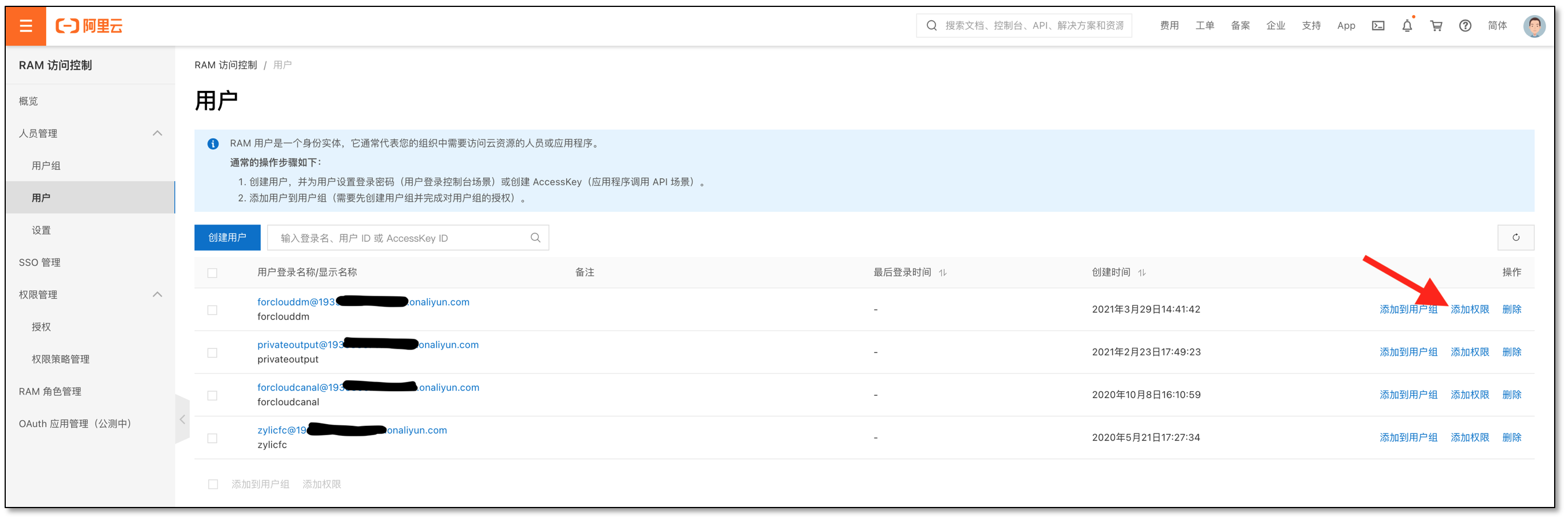

进入阿里云(RAM)控制台

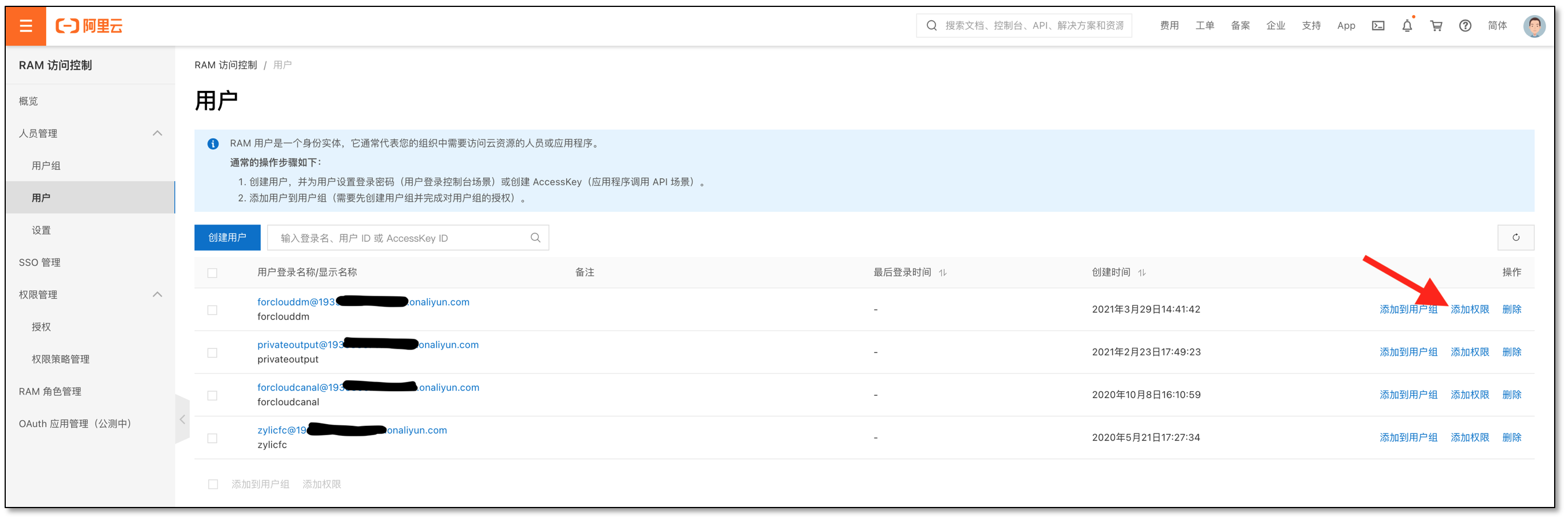

如果有可用子账号,请确认该子账号具备 编程访问能力 且能提供该账号 AccessKey 和 SecretKey,点击对应子账号右侧添加权限。其他情况则 新建用户 。

新建用户(可选)

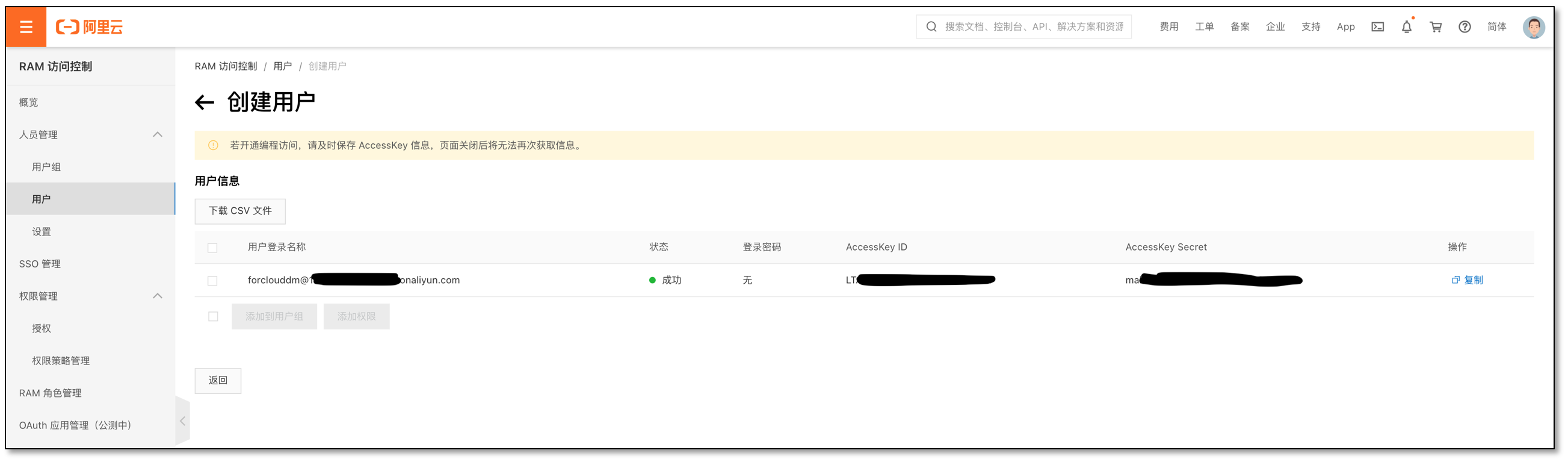

创建用户请先取一个名字(如 forclouddm),并且 勾选编程访问 。

创建后请记录 AccessKey 和 SecretKey ,后者只在创建时显示一次,建议本地文本记录或者下载 CSV 文件,如错过记录请删除重建。

授权

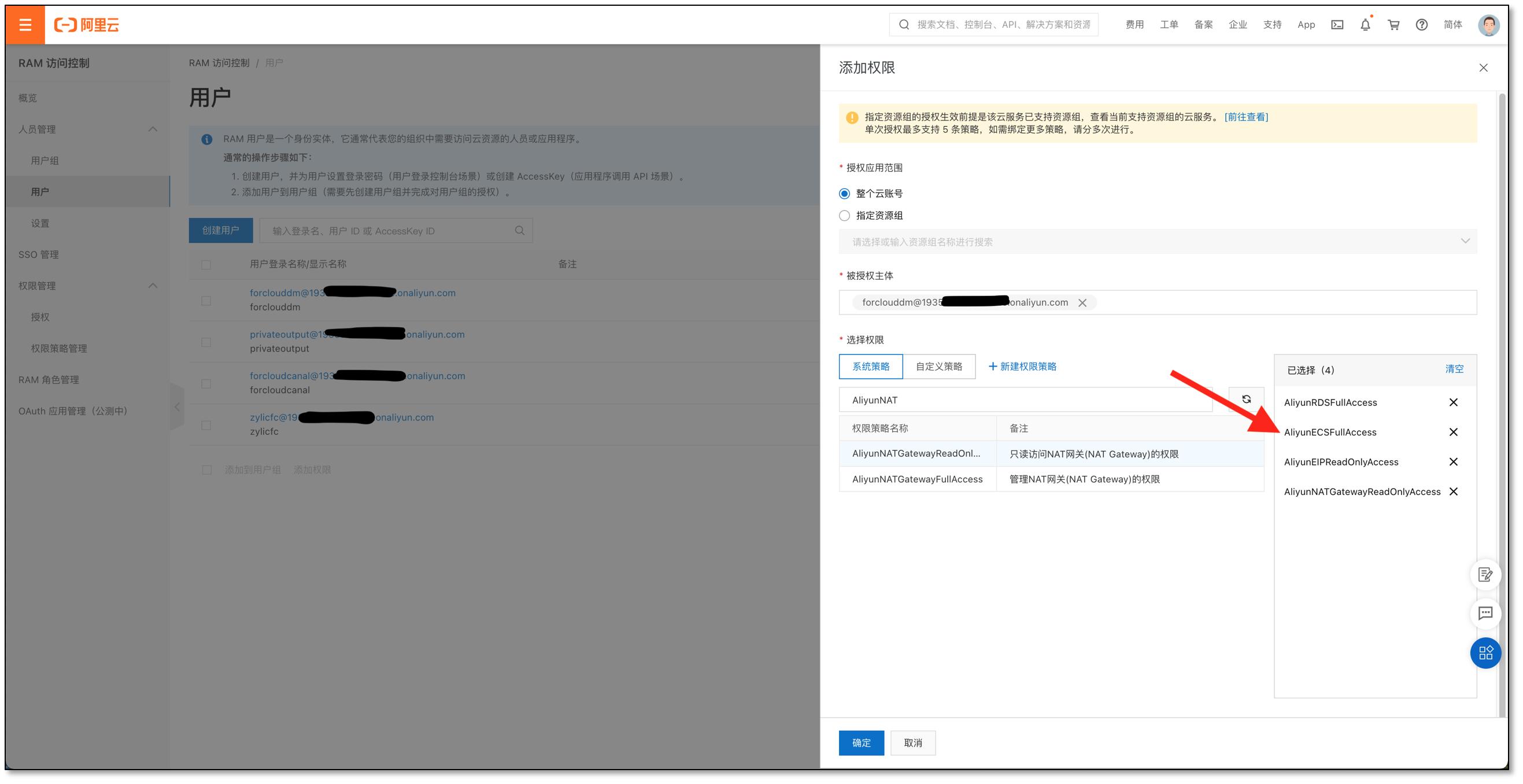

简单授权

简单授权即授予账号系统预置权限,范围较大,但简单便利

选择子账号,点击授予权限

授予

AliyunRDSFullAccess,AliyunECSFullAccess,AliyunEIPReadOnlyAccess,AliyunNATGatewayReadOnlyAccess4个系统内置权限

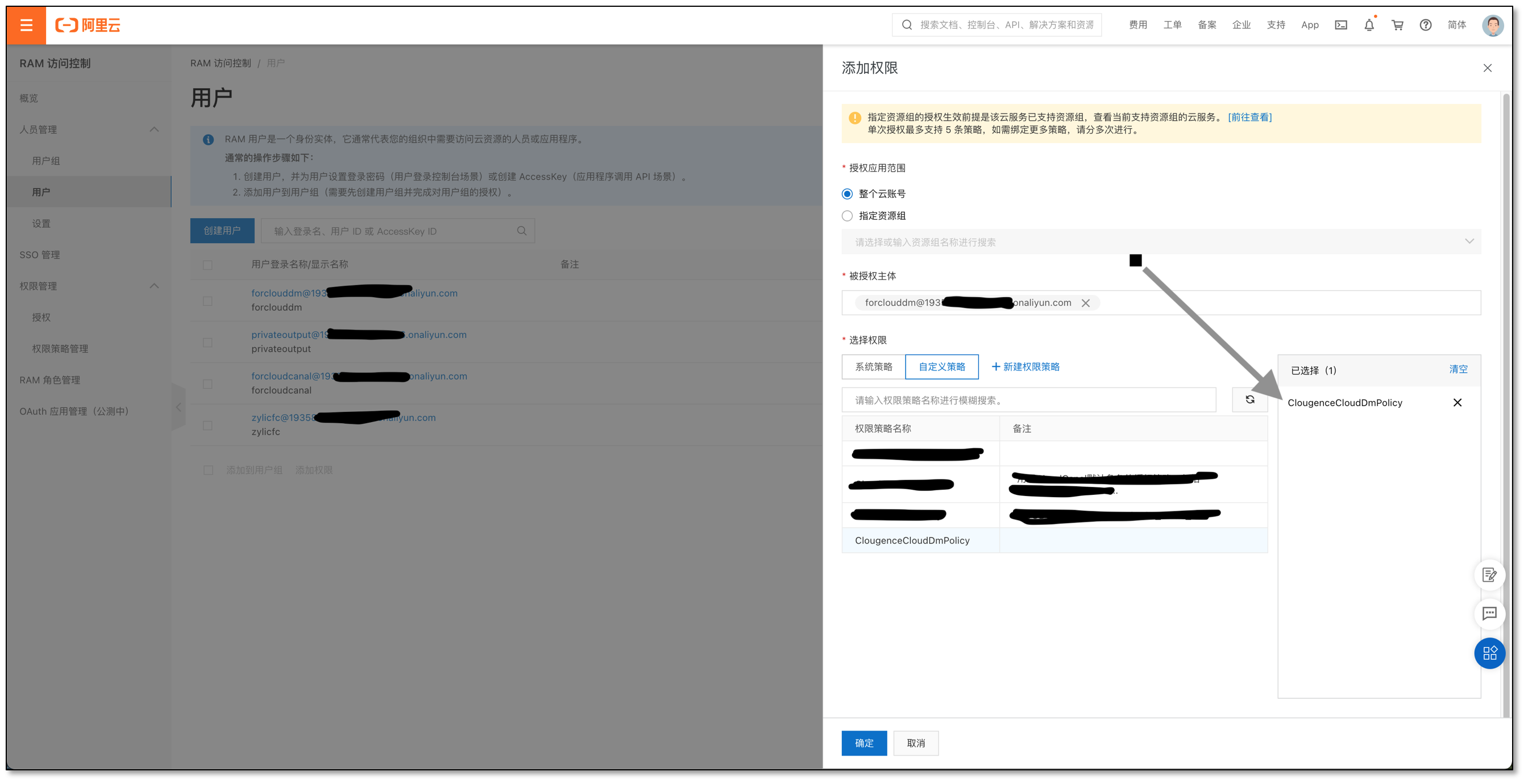

精细化授权

精细化授权即授权指定操作,而非所有操作。指定资源授权因 Aliyun RAM 限制 - DescribeInstances 等 list 操作不能通过 Policy 进行资源授权,故暂时授权所有资源。

创建权限策略

进入 权限策略管理 ,点击 创建权限策略按钮

创建名称为 ClougenceCloudDmPolicy 的权限策略

- 策略内容参考如下

{

"Version": "1",

"Statement": [

{

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeCloudAssistantStatus",

"ecs:RunCommand",

"ecs:DescribeInvocations",

"ecs:InstallCloudAssistant"

],

"Resource": [

"acs:ecs:*:*:*/*"

],

"Effect": "Allow"

},

{

"Action": [

"rds:Describe*",

"rds:ModifySecurityIps",

"rds:CreateDatabase",

"rds:CreateAccount",

"rds:GrantAccountPrivilege",

"rds:ModifyBackupPolicy"

],

"Resource": [

"acs:rds:*:*:*/*"

],

"Effect": "Allow"

},

{

"Action": [

"vpc:*NatGateway*",

"vpc:*Snat*"

],

"Resource": [

"acs:vpc:*:*:*/*"

],

"Effect": "Allow"

}

]

}

授予权限

授予所选子账号 ClougenceCloudDmPolicy 权限策略。

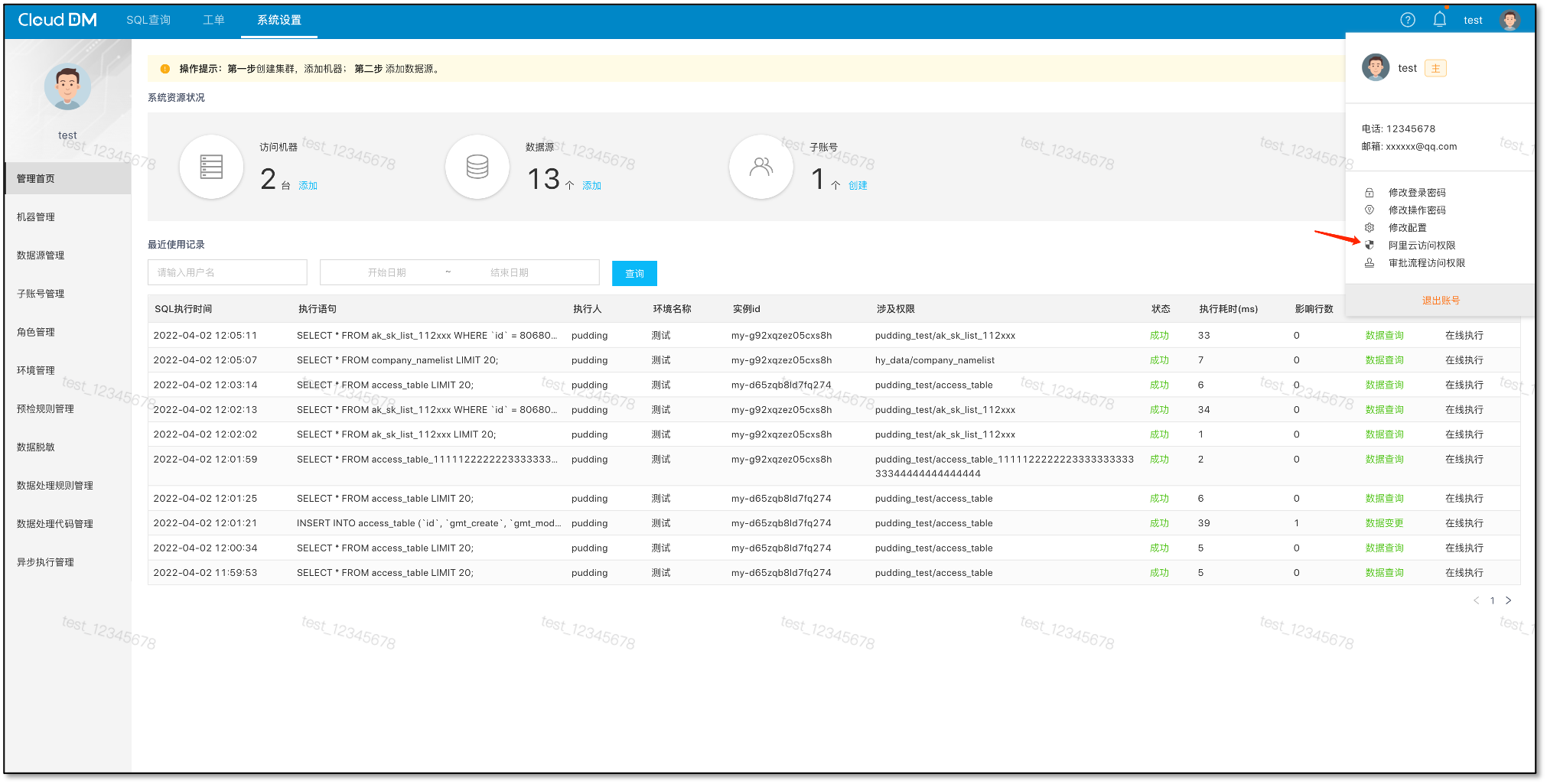

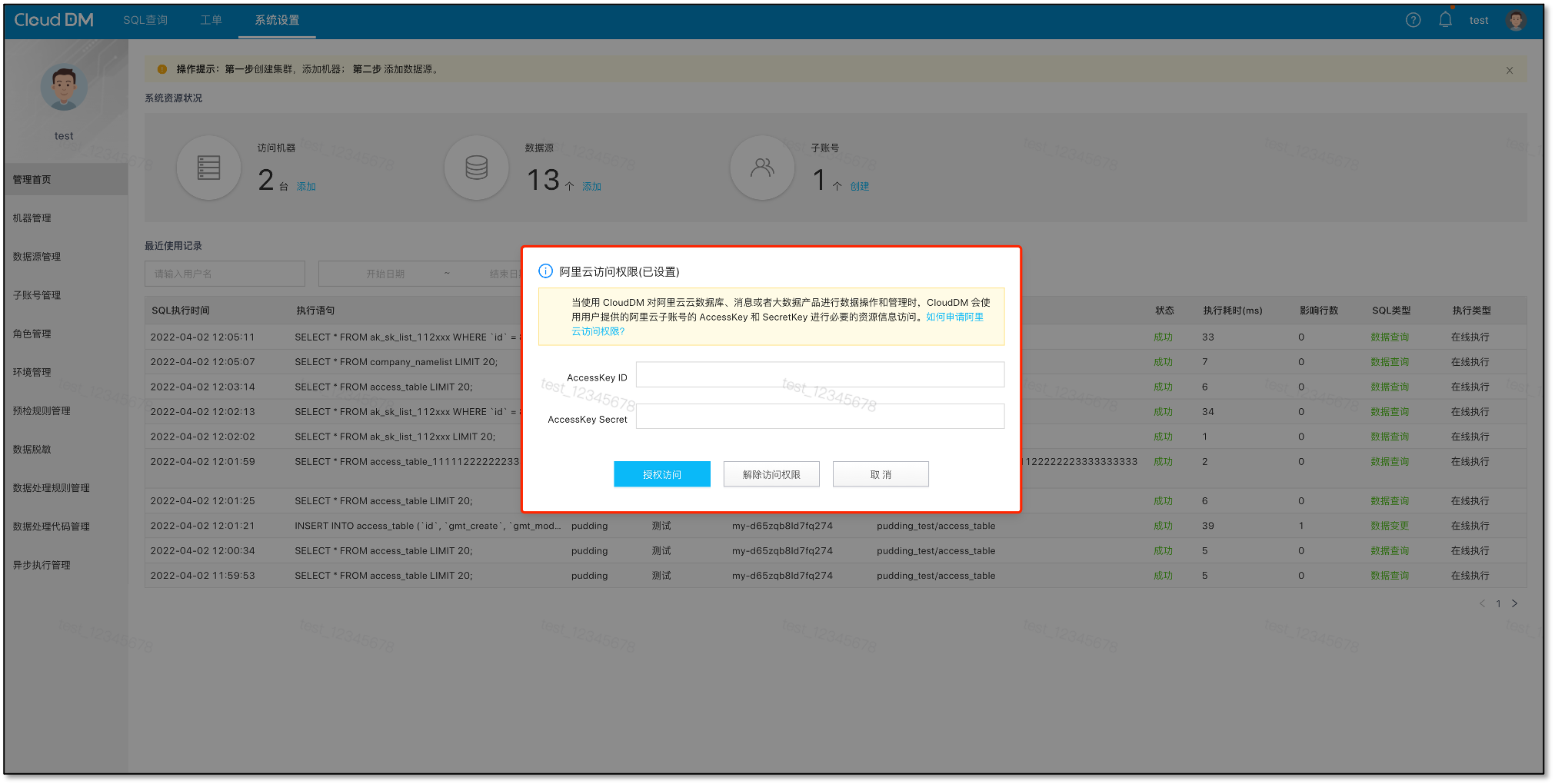

填写已授权 AK & SK

进入 CloudDM 控制台,点击右上角 阿里云访问权限,填写刚创建用户(或已有已授权)的 AccessKey 和 SecretKey 即可。